|

||||

|

|

Глава 3 Настройка режимов Windows Vista • Настройка системных часов • Клавиатура и мышь • Вход в систему • Завершение работы системы • Настройка поиска • Установка оборудования • Механизмы безопасности • Системные механизмы • Способы загрузки программ при входе В данной главе описаны трюки, позволяющие выполнять несложные операции по настройке некоторых популярных режимов работы Windows Vista. 3.1. Настройка системных часов В этом разделе мы рассмотрим несколько трюков, позволяющих производить нестандартную настройку системных часов. Интервал синхронизации системных часов Сверка системных часов компьютера с сервером времени осуществляется через определенный интервал времени. Возможности реестра позволяют корректировать величину интервала. Для этого в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpClient используется REG_DWORD-параметр SpecialPollInterval. Значение данного параметра представляет собой величину интервала времени синхронизации системных часов. Оно выражается в секундах и по умолчанию составляет 604 800. Используя стандартные средства редактирования реестра (REG-файл либо локальную функцию Изменить), можно установить любой требуемый интервал (например, значение 43 200 будет равняться 12 часам). Изменения вступят в силу после перезагрузки компьютера. Можно воспользоваться и другим параметром. Если этот параметр существует, то он будет перекрывать значение описанного выше. Этот параметр называется так же, как и предыдущий (SpecialPollInterval), но находится в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\W32time\TimeProviders\NtpClient.

Выбор сервера времени Для сверки системного времени Windows Vista использует адреса серверов, которые указаны в реестре. При необходимости можно изменить эти адреса. Эта операция выполняется в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\DateTime\Servers путем создания и редактирования строковых параметров, значениями которых являются адреса серверов времени. Параметр (По умолчанию) данной ветви содержит имя сервера, применяемого для синхронизации времени в текущий сеанс работы пользователя. Часы Существует несколько интересных трюков, позволяющих изменять режимы отображения часов, которые расположены в правом нижнем углу экрана. В разделе реестра HKEY_CURRENT_USER\Control Panel\International содержится строковый параметр sTimeFormat, которому по умолчанию присвоено значение H:mm:ss. Это значение включает знакомый вам формат отображения часов. Если параметру присвоить любое другое значение, то оно будет отображаться на экране вместо часов. Ниже приведен текст REG-файла, в котором параметру установлено значение Тик-так (расположение на компакт-диске – Файлы реестра\Режимы\sTimeFormat.reg).

После внесения указанных изменений компьютер следует перезагрузить; в результате вместо привычного времени в правом нижнем углу монитора отображается введенное значение. Для возврата в исходное состояние следует вернуть параметру sTimeFormat значение H:mm:ss и перезагрузить компьютер.

После изменения формата времени введенный текст будет отображаться вместо системного времени. Однако в системе реализована возможность отображения произвольного текста одновременно с показом времени. В этом же разделе реестра параметру sTimeFormat присваиваем значение в формате HH:mm Текст, например HH:mm Час Икс. Ниже приведен текст соответствующего REG-файла (расположение на компакт-диске – Файлы реестра\Режимы\sTimeFormat1.reg).

После внесения в реестр указанных изменений следует перезагрузить компьютер, чтобы системное время в правом нижнем углу экрана отображалось в заданном формате. Чтобы вернуться к первоначальному формату отображения системного времени, нужно присвоить параметру sTimeFormat значение H:mm:ss. Все изменения вступают в силу только после перезагрузки компьютера.

Можно изменять отображаемый рядом с часами текст в зависимости от времени суток. Для этого необходимо в разделе реестра HKEY_CURRENT_USER\Control Panel\International создать строковые параметры s1159 и s2359. Значение первого параметра будет отображаться рядом с часами в утреннее время, а второго – в вечернее. Кроме того, параметру sTimeFormat необходимо присвоить значение HH:mm:ss tt. Ниже приведен текст REG-файла, в котором параметру s1159 присвоено значение С добрым утром, а параметру s2359 – Добрый вечер (расположение файла на компакт-диске – Файлы реестра\Режимы\sTimeFormat2.reg).

Для возврата в исходное состояние нужно вернуть параметру sTimeFormat значение H:mm:ss и удалить введенные параметры s1159 и s2359. 3.2. Клавиатура и мышь Существует несколько недокументированных возможностей настройки работы мыши и клавиатуры. В этом разделе мы рассмотрим эти возможности. Настройки мыши Основные настройки работы мыши хранятся в ветви реестра HKEY_CURRENT_USER\Control Panel\Mouse. Среди них можно встретить набор параметров REG_DWORD-типа, доступ к которым можно получить с помощью реестра. Наиболее интересными являются следующие параметры. • DoubleClickHeight – определяет высоту прямоугольника, в пределах которого два щелчка кнопкой мыши будут считаться двойным щелчком. По умолчанию значение данного параметра равно четырем пикселам. • DoubleClickWidth – задает ширину прямоугольника, в пределах которого два щелчка кнопкой мыши будут считаться двойным щелчком. По умолчанию значение данного параметра равно четырем пикселам. • MouseHoverHeight – определяет чувствительность наведения указателя мыши по вертикали. По умолчанию значение данного параметра равно четырем пикселам. • MouseHoverTime – задает время наведения указателя мыши. По умолчанию значение данного параметра равно 400. • MouseHoverWidth – определяет чувствительность наведения указателя мыши по горизонтали. По умолчанию значение данного параметра равно четырем пикселам. • MouseThreshold1 – указывает предельную скорость перемещения указателя мыши, при достижении которой скорость перемещения указателя будет удваиваться. • MouseThreshold2 – задает предельную скорость перемещения указателя мыши, при достижении которой скорость перемещения указателя станет в четыре раза больше. Некоторые настройки мыши можно изменить и с помощью ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Control Panel\Desktop. Они переопределяют настройки, изменяемые с помощью окна Свойства: Мышь. • WheelScrollChars – этот параметр строкового типа определяет количество столбцов, на которое будет выполняться горизонтальная прокрутка при повороте колеса прокрутки мыши. При значении данного параметра равном -1 прокрутка будет выполняться на один экран. • WheelScrollLines – данный параметр строкового типа определяет количество строк, на которое будет выполняться вертикальная прокрутка при повороте колеса прокрутки мыши. При значении данного параметра равном -1 прокрутка будет выполняться на один экран. Режим Num Lock При входе пользователя в систему режим Num Lock по умолчанию выключен. Однако с помощью реестра можно сделать так, что по умолчанию этот режим будет включен. Для этого необходимо в разделе реестра HKEY_USERS\.DEFAULT\Control Panel\Keyboard присвоить строковому параметру InitialKeyboardIndicators значение 2. Ниже приведен соответствующий REG-файл (расположение на компакт-диске – Файлы реестра\Режимы\InitKeybIndic.reg).

Изменения вступят в силу после перезагрузки компьютера. По умолчанию при отображении диалога входа в систему режим Num Lock отключен. Если же вы используете клавиатуру Num Lock при вводе пароля, то можно настроить операционную систему, чтобы режим Num Lock при входе в систему по умолчанию всегда был включен. Параметр InitialKeyboardIndicators может принимать следующие значения: • 0 – все режимы отключены; • 1 – включен режим Caps Lock; • 2 – Num Lock; • 3 – Caps Lock и Num Lock; • 4 – Scroll Lock; • 5 – Caps Lock и Scroll Lock; • 6 – Num Lock и Scroll Lock; • 7 – включены режимы Caps Lock, Num Lock и Scroll Lock. Клавиша Windows Не всех устраивает наличие на клавиатуре клавиши Windows (обычно на ней изображен логотип корпорации Microsoft) – например, она может мешать при быстрой печати. Чтобы отключить эту клавишу, необходимо в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Keyboard Layout создать двоичный параметр Scancode Map и установить ему значение 00 00 00 00 00 00 00 00 03 00 00 00 00 00 5B E0 00 00 5C E0 00 00 00 00. В результате после перезагрузки компьютера клавиша Windows станет недоступной. Чтобы включить клавишу, нужно удалить из реестра созданный параметр и снова перезагрузить компьютер. Возможности реестра позволяют также не отключать клавишу Windows полностью, а запретить лишь ее использование в различных сочетаниях. Для этого в разделе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer необходимо создать REG_DWORD-параметр NoWinKeys и присвоить ему значение 1. Соответствующий REG-файл будет выглядеть таким образом (расположение на компакт-диске – Файлы реестра\Режимы\NoWinKeys.reg):

В результате внесенных в реестр изменений и последующей перезагрузки компьютера клавишу Windows будет невозможно использовать в сочетаниях горячих клавиш. Однако при одиночном нажатии этой клавиши меню Пуск по-прежнему будет вызываться. Для возврата в исходное состояние нужно удалить из реестра параметр NoWinKeys либо присвоить ему значение 0, после чего перезагрузить компьютер. Клавиши быстрого доступа Сейчас многие клавиатуры, кроме стандартных клавиш, имеют дополнительные, например для запуска Калькулятора, окна Компьютер, Проигрывателя Windows Media, Outlook Express и т. д. У меня именно такая клавиатура, но должен признаться, что очень долгое время я вообще не пользовался дополнительными клавишами за ненадобностью. Однако с тех пор, как узнал о трюке, с помощью которого можно изменить команды, назначенные дополнительным клавишам, я стал ценить свою клавиатуру на вес золота. Еще бы, ведь намного удобнее нажатием одной клавиши открывать папку с музыкой, рисунками, играми, программами и т. д., вместо того чтобы тратить время на навигацию по файловой системе. Итак, как же можно изменить назначение дополнительных клавиш клавиатуры? Все очень просто. Для этого нужно воспользоваться ветвью реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\AppKey. Она содержит подразделы, каждый из которых идентифицирует назначение одной клавиши. Имена этих подразделов являются цифровыми значениями, которые одинаковы для большинства клавиатур. По этой причине рассмотрим сначала их соответствие клавишам, а потом узнаем, как можно изменить команду, присвоенную соответствующей клавише. Итак, данная ветвь может содержать следующие подразделы. • 1 – определяет команду клавиши Back (по умолчанию эта клавиша соответствует кнопке Назад в окне браузера). • 2 – задает команду клавиши Forward (по умолчанию она соответствует кнопке Вперед в окне браузера). • 3 – определяет команду клавиши Refresh (по умолчанию эта клавиша соответствует кнопке Обновить в окне браузера). • 4 – задает команду клавиши Stop (по умолчанию она соответствует кнопке Стоп в окне браузера). К сожалению, назначение этой клавиши не всегда можно изменить. • 5 – определяет команду клавиши Search (по умолчанию эта клавиша соответствует сочетанию клавиш Windows+F). • 6 – задает команду клавиши Favorites (по умолчанию она соответствует кнопке Избранное в окне браузера). • 7 – определяет команду клавиши Home (по умолчанию эта клавиша соответствует кнопке Домой в окне браузера). • 8 – задает команду клавиши Mute (по умолчанию она отключает звук в проигрывателе). К сожалению, назначение этой клавиши не всегда можно изменить. • 15 – определяет команду клавиши E-mail (по умолчанию эта клавиша открывает программу Outlook Express). • 16 – задает команду клавиши Media (по умолчанию она аналогична вызову программы, ассоциированной с расширением CDA, – обычно Проигрыватель Windows Media). • 17 – определяет команду клавиши My Computer (по умолчанию эта клавиша аналогична вызову окна Компьютер). • 18 – задает команду клавиши Calculator (по умолчанию она аналогична вызову программы calc.exe). Как же изменить назначение клавиши? Для этого нужно создать в подразделе, соответствующем нужной клавише, строковый параметр ShellExecute и присвоить ему команду, которая будет выполняться при нажатии клавиши. Например, чтобы вместо Калькулятора вызывать папку с программами (допустим, папку Program Files, расположенную в корневом разделе диска С:), нужно изменить в подразделе 18 значение строкового параметра ShellExecute на explorer /root, C:\Program Files.

3.3. Вход в систему Данный раздел посвящен основным трюкам, с помощью которых можно упростить процесс входа в операционную систему. Список пользователей окна входа в систему Можно запретить или разрешить отображение определенных учетных записей в диалоге входа в операционную систему. Для этого достаточно воспользоваться параметрами ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList. Чтобы запретить отображение определенной учетной записи в диалоге входа в систему, достаточно создать в этой ветви реестра параметр REG_DWORD-типа, имя которого соответствует названию учетной записи. После этого нужно присвоить созданному параметру значение 0. Если же в диалоге входа в систему нужно отобразить учетную запись, то созданному параметру нужно присвоить значение 1. Скрыть определенную учетную запись из диалога входа в систему можно с помощью параметра UserDontShowInLogonUI, расположенного в ветви реестра HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\«номер пользователя». Настройки входа в систему Большинство настроек входа в систему хранится в параметрах ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. • VerboseStatus – если значение данного параметра REG_DWORD-типа равно 1, то при входе пользователя в систему (и при завершении работы) будут отображаться более подробные сведения о действиях, которые выполняет операционная система. • DefaultLogonDomain – этот параметр строкового типа определяет домен, который по умолчанию используется при входе в систему. • DisableLockWorkstation – если значение данного параметра REG_DWORD-типа равно 1, то блокирование компьютера будет запрещено. Для запрета блокирования компьютера также можно воспользоваться параметром REG_DWORD-типа DisableLockWorkstation, расположенным в ветви HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer. • DisableStartupSound – при установке значения этого параметра REG_DWORD-типа равным 1 не будет воспроизводиться звук запуска операционной системы. • HideFastUserSwitching – если значение данного параметра REG_DWORD-типа равно 1, то кнопка перехода между пользователями не будет отображаться в меню Пуск и диалоге входа в систему. • DisplayLastLogonInfo – если установить значение этого параметра REG_DWORD-типа равным 1, то при входе пользователя в систему перед ним будет отображаться информация о последней успешной и неуспешной попытке входа в систему с помощью его учетной записи. Например, ниже представлен REG-файл, который активирует механизм отображения расширенных сведений о действиях, которые операционная система выполняет при входе и выходе пользователя из системы (расположение на компакт-диске – Файлы реестра\Режимы\OnReliability.reg).

Провайдеры аутентификации Провайдером аутентификации называется набор средств, с помощью которых осуществляется один или несколько вариантов входа пользователя в систему. Например, всем знаком вариант входа в систему с помощью предоставления операционной системе имени пользователя и пароля. Операционная система Windows Vista также поддерживает вариант входа в систему при предоставлении смарт-карты с сертификатом пользователя. Отключение провайдеров локальной аутентификацииВы можете отключить использование одного или нескольких провайдеров аутентификации при локальном входе. Для этого нужно создать параметр REG_DWORD-типа Disabled, после чего присвоить ему значение 1. Параметр должен находиться в ветви реестра вида HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\ {GUID-номер провайдера локальной аутентификации}. Например, Windows Vista использует следующие GUID-номера провайдеров локальной аутентификации. • {6f45dc1e-5384-457a-bc13-2cd81b0d28ed} – определяет провайдера, выполняющего аутентификацию на основе имени пользователя и пароля. Как вы знаете, этот провайдер используется по умолчанию. • {8bf9a910-a8ff-457f-999f-a5ca10b4a885} – задает провайдера, выполняющего аутентификацию на основе сертификата пользователя, расположенного на смарт-карте. Отключить провайдеры локальной аутентификации можно и с помощью параметра строкового типа ExcludedCredentialProviders. Для этого нужно перечислить в нем GUID-номера провайдеров аутентификации, работа которых будет запрещена. Данный параметр расположен в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. Отключение провайдеров удаленной аутентификацииОтключение провайдеров, используемых при удаленной аутентификации, также выполняется с помощью параметра REG_DWORD-типа Disabled. Только этот параметр должен быть расположен в ветви реестра вида HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\PLAP Providers\{GUID-номер провайдера локальной аутентификации}. По умолчанию зарегистрирован только один провайдер удаленной аутентификации – провайдер RAS (GUID-номер {5537E283-B1E7-4EF8-9C6E-7AB0AFE5056D}). Отключение фильтров аутентификацииРабота провайдеров аутентификации основана на фильтрах. Вы можете отключить определенные фильтры, чтобы запретить работу провайдеров аутентификации, использующих их. Для этого необходимо воспользоваться параметром REG_DWORD-типа Disabled, создав его в ветви реестра вида HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Provider Filters\{GUID-номер фильтра аутентификации}. Автоматический вход в систему Операционная система Windows Vista поддерживает механизм автоматического входа пользователей в систему. Существует несколько способов активирования этого механизма. Например, его можно активировать с помощью реестра. Для этого достаточно воспользоваться следующими строковыми параметрами, расположенными в ветви HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. • AutoAdminLogon – если значение данного параметра равно 1, то будет активирован механизм автоматического входа в операционную систему. • DefaultDomainName – параметр определяет название домена, который будет использоваться при автоматическом входе в операционную систему Windows. • DefaultUserName – задает имя пользователя, которое будет использоваться при автоматическом входе в операционную систему. • DefaultPassword – этот параметр определяет пароль, который будет использоваться при автоматическом входе в операционную систему Windows. Заметьте, что пароль от учетной записи пользователя хранится в незашифрованном виде. Еще одним способом активации механизма автоматического входа в операционную систему является использование окна Учетные записи пользователей (программа netplwiz.exe). Этот способ является более предпочтительным из-за одной его очень важной особенности. Дело в том, что при его использовании пароль хранится не в строковом параметре DefaultPassword ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, а в ветви реестра HKEY_LOCAL_MACHINE\SECURITY\Policy\Secrets\DefaultPassword. При этом пароль хранится в зашифрованном виде. Для активации автоматического входа в операционную систему с помощью окна Учетные записи пользователей достаточно в списке Пользователи этого компьютера выбрать нужного вам пользователя, после чего снять флажок Требовать ввод имени пользователя и пароля. После того как вы нажмете кнопку OK, перед вами отобразится окно, в котором нужно ввести пароль от учетной записи выбранного вами пользователя. 3.4. Завершение работы системы Зависшие программы В этом разделе мы рассмотрим несколько трюков, с помощью которых можно регулировать работу с зависшими программами. Время зависания программыВозможности реестра позволяют изменять промежуток времени, по истечении которого не отвечающее на обращение приложение считается зависшим. Для этого в разделе HKEY_CURRENT_USER\Control Panel\Desktop предназначен строковый параметр HungAppTimeout, которому по умолчанию присвоено значение 5000 (это величина интервала времени в миллисекундах). Ниже приведен фрагмент REG-файла, в котором значение этого параметра равняется 2000 (расположение на компакт-диске – Файлы реестра\Режимы\HungAppTimeout.reg).

Чтобы изменения вступили в силу, компьютер требуется перезагрузить. Время ожидания перед завершением программыС помощью строкового параметра WaitToKillAppTimeout, который расположен в разделе реестра HKEY_CURRENT_USER\Control Panel\Desktop, устанавливается требуемый интервал времени ожидания перед завершением зависшей программы. Ниже приведен фрагмент REG-файла, в котором данному параметру присвоено значение 10 000 (расположение на компакт-диске – Файлы реестра\Режимы\WaitToKillAppTimeout.reg).

Изменения вступят в силу после перезагрузки компьютера. Автоматическое завершение зависших программС помощью реестра можно установить режим автоматического завершения зависших программ. Для этого в разделе реестра HKEY_CURRENT_USER\ControlPanel\Desktop используется строковый параметр AutoEndTasks. Если параметру присвоено значение 1, то системе разрешается автоматически завершать зависшие приложения; при установленном значении 2 данный режим запрещен. В последнем случае система ожидает завершения процесса. Если время завершения превышает значение параметра HungAppTimeout (см. выше подразд. «Время зависания программы»), то на экране отображается окно, сообщающее о том, что программа зависла. Ниже приведен фрагмент REG-файла, в котором параметру AutoEndTasks присвоено значение 1 (расположение на компакт-диске – Файлы реестра\Режимы\AutoEndTasks.reg).

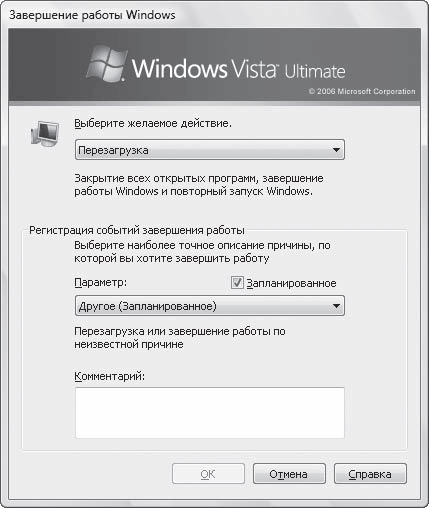

Изменения вступают в силу после перезагрузки компьютера. Быстрое завершение работы WindowsВозможности реестра позволяют установить величину интервала времени, по истечении которого система должна полностью завершить работу. Для этого в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control используется строковый параметр WaitToKillServiceTimeout, которому по умолчанию присвоено значение 20 000 (в миллисекундах). При исполнении трюка следует учитывать, что если системе задано недостаточно времени для корректного завершения работы, то это может негативно сказаться на стабильности загрузки. Однако это может повысить вашу ловкость. Например, представьте, что вы присвоили данному параметру значение 2000. И вот вы выбираете команду выключения компьютера и вдруг вспоминаете, что забыли сохранить документ. И теперь вы должны за две секунды, которые компьютер будет ждать перед тем, как в добровольно-принудительном порядке завершить работу всех программ и процессов, попытаться сохранить внесенные в текстовый документ изменения. Механизм слежения за завершением работы компьютера Существует возможность активации механизма слежения за завершением работы компьютера (рис. 3.1). По умолчанию он активируется только на серверных версиях Windows.  Рис. 3.1. Окно слежения за завершением работы компьютера Активировать данный механизм и изменить его настройки можно с помощью параметров REG_DWORD-типа, расположенных в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Reliability. • ShutdownReasonUI – позволяет определить, будет ли активирован механизм слежения за завершением работы компьютера. Он может принимать следующие значения, позволяющие отображать окно завершения работы: – 1 – на любых компьютерах; – 2 – только на рабочих станциях; – 3 – только на сервере. Заметьте, что данный параметр применяется, только если значение параметра ShutdownReasonOn равно 1. • ShutdownReasonOn – если значение данного параметра равно 1, то будет активирован механизм слежения за завершением работы компьютера. • TimeStampEnabled – при активировании механизма слежения за завершением работы компьютера операционная система периодически записывает на диск сведения о временной метке (чтобы можно было определить время внеплановой перезагрузки компьютера). Если значение данного параметра равно 0, то периодическая запись временной метки на диск будет отключена. • TimeStampInterval – позволяет определить интервал записи временной метки на диск (в секундах). По умолчанию интервал записи временной метки на диск равен 60 секундам. • SnapShot – если значение данного параметра равно 0, то будет отключено свойство данных состояния системы. Ниже представлен REG-файл, который включает механизм слежения за завершением работы компьютера и настраивает его (расположение на компакт-диске – Файлы реестра\Режимы\OnReliability2.reg).

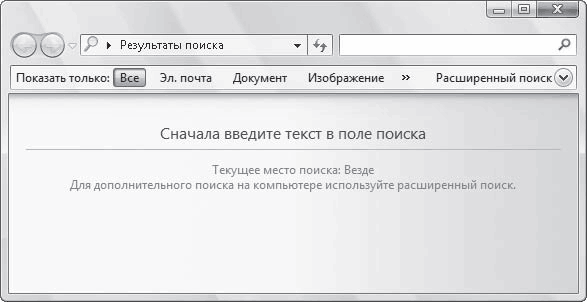

3.5. Настройка поиска Если вы часто пользуетесь стандартным механизмом поиска операционной системы, то вам могут быть интересны некоторые уникальные возможности его настройки. Переключатели типов Как и раньше, отобразить мастер для выполнения поиска можно с помощью сочетания клавиш Windows+F (рис. 3.2). Обратите внимание на панель Показать только данного мастера. С ее помощью можно выполнить поиск среди файлов определенного расширения. Данная панель содержит следующие кнопки: • Изображение – искать среди файлов с расширениями 3DS, A11, AI, ANI, ART, AMF, B1N, B8, BMP, CDR, CMP, CPS, EMF, EPS, GIF, TIF, TIFF, JPEG, JPG и т. д.; • Музыка – поиск среди файлов с расширениями AAC, AIF, AIFC, AU, CDA, DFS, DSS, M3U, MIDI, MID, MP3 и т. д.; • Документ – искать среди файлов с расширениями XML, XLS, XLL, WRI, WPD, WKS, TXT, TEXT, RTF, PPT и т. д.; • Эл. почта – поиск среди файлов с расширениями EML, MSG, NWS, VCS.  Рис. 3.2. Окно Результаты поиска Вы можете самостоятельно определить расширения, среди которых будет выполняться поиск после нажатия одной из приведенных выше кнопок. Для этого нужно воспользоваться ветвью реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\KindMap. В ней содержится список параметров строкового типа. Название такого параметра соответствует расширению файла, а значение определяет категорию, в которые файлы данного расширения входят (через точку с запятой можно указать несколько категорий). Поиск в содержимом файлов По умолчанию операционная система Windows Vista поддерживает возможность выполнения поиска в содержимом файлов со следующими расширениями: ASM, BAT, C, CMD, CPP, DIC, H, INF, INI, JAVA, LOG, M3U, MDB, RC, REG, SQL, TXT, VBS, WRI и т. д. Однако вы можете самостоятельно определить расширения файлов, в содержимом которых операционной системе будет разрешено выполнять поиск. Для этого следует знать сам способ, с помощью которого операционная система определяет, разрешено ли выполнять поиск в содержимом файлов. Чтобы определить, можно ли выполнять поиск в содержимом файлов данного расширения, операционная система проверяет значение параметра (По умолчанию) ветви реестра вида HKEY_CLASSES_ROOT\«расширение файла»\PersistentHandler. Данный параметр может принимать следующие значения: • {098f2470-bae0-11cd-b579-08002b30bfeb} – поиск в содержимом запрещен; • {5e941d80-bf96-11cd-b579-08002b30bfeb} – поиск в содержимом осуществляется по правилам поиска в текстовых файлах; • {98de59a0-d175-11cd-a7bd-00006b827d94} – поиск в содержимом осуществляется по правилам поиска в файлах пакета Microsoft Office; • {eec97550-47a9-11cf-b952-00aa0051fe20} – поиск в содержимом осуществляется по правилам поиска в файлах Интернета (HTML-файлы, CSS-файлы или ASP-файлы). Настройки индексирования В состав операционной системы Windows Vista входит служба индексирования файлов. Работа этой службы по умолчанию включена. Вы можете ограничить возможности индексирования файлов с помощью следующих параметров REG_DWORD-типа ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search. • AllowIndexingEncryptedStoresOrItems – если значение данного параметра равно 1, то будет запрещена возможность индексирования зашифрованных файлов. • AllowUsingDiacritics – если значение этого параметра равно 1, то будет разрешена возможность использования диакритических знаков. При этом слова, содержащие диакритические знаки, и подобные им слова без диакритических знаков будут считаться различными. • DataDirectory – имеет строковый тип и определяет путь к каталогу, в котором хранится база данных индексирования. • PreventIndexingEmailAttachments – если значение данного параметра равно 1, то будет запрещена возможность индексирования почтовых вложений. • PreventIndexingOfflineFiles – при установке значения этого параметра равным 1 будет запрещена возможность индексирования содержимого каталога автономных файлов. • PreventIndexingOutlook – если значение данного параметра равно 1, то будет запрещена возможность индексирования сообщений почтового клиента. • PreventIndexingPublicFolders – при установке значения этого параметра равным 1 будет запрещена возможность индексирования содержимого каталога Общие. • PreventIndexingUncachedExchangeFolders – если значение данного параметра равно 0, то будет разрешена возможность индексирования некэшируемых каталогов программы Exchange. По умолчанию данная возможность запрещена. • PreventUsingAdvancedIndexingOptions – при установке значения этого параметра равным 1 будет заблокировано окно, отображаемое с помощью кнопки Другие окна Параметры индексирования. 3.6. Установка оборудования Как правило, при установке оборудования выполняется установка одного или нескольких драйверов, управляющих этим оборудованием. Существует ряд параметров, которые позволяют ограничить возможности установки драйвера. Настройки поиска драйверов Часть этих параметров, предназначенная для ограничения мест, откуда можно установить драйвер, имеет тип REG_DWORD и расположена в ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\DriverSearching: • DontPromptForWindowsUpdate – если значение данного параметра равно 1, то будет запрещен поиск новых драйверов на веб-узле корпорации Microsoft; • DontSearchCD – при установке значения этого параметра равным 1 будет запрещен поиск новых драйверов на компакт-дисках; • DontSearchFloppies – если значение данного параметра равно 1, то будет запрещен поиск новых драйверов на гибких дисках; • DontSearchWindowsUpdate – при установке значения этого параметра равным 1 будет запрещен поиск новых драйверов на сайте центра обновлений Windows. Процесс установки драйверов Еще одна часть параметров также имеет тип REG_DWORD, но расположена в ветви HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DeviceInstall\Settings. Эти параметры влияют на процесс установки драйверов устройств. • InstallTimeout – определяет максимально возможное время установки нового оборудования (в секундах). По истечении данного времени либо устройство должно быть установлено, либо установка будет прекращена и операционная система выдаст сообщение об ошибке. По умолчанию устройство может устанавливаться не более пяти минут. • DisableSendGenericDriverNotFoundToWER – если значение данного параметра равно 1, то при установке универсального драйвера операционной системы (вместо драйвера производителя) отчет об ошибке не будет отправляться Microsoft. По умолчанию при установке универсального драйвера отчеты об ошибках отсылаются. • AllSigningEqual – при установке значения этого параметра равным 1 операционная система не будет различать драйверы, подписанные Microsoft, и драйверы с подписью других производителей. По умолчанию операционная система отдает предпочтение драйверам, подписанным корпорацией Microsoft. • DisableBalloonTips – если значение данного параметра равно 1, то уведомление Найдено новое оборудование не будет отображаться в области уведомлений. • DisableSystemRestore – если установить значение этого параметра равным 1, то при установке нового драйвера устройства не будет создаваться точка восстановления. Ниже представлен REG-файл (расположение на компакт-диске – Файлы реестра\Режимы\InstDriver.reg), который изменяет некоторые из описанных выше параметров.

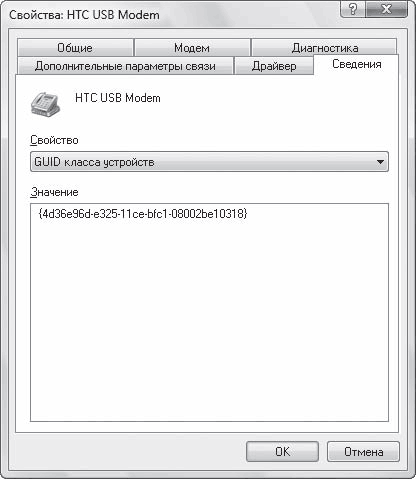

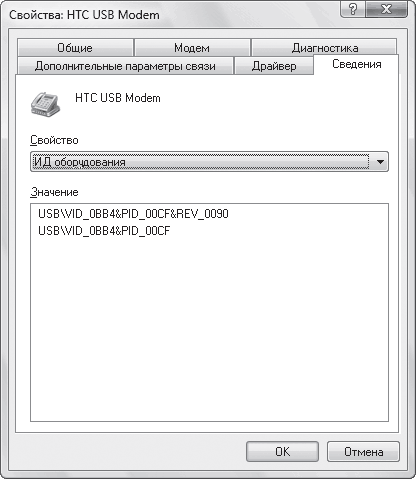

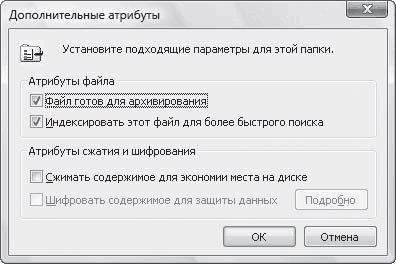

На протекание процесса установки драйверов устройств также влияет параметр REG_DWORD-типа BehaviorOnFailedVerify, расположенный в ветви HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows NT\Driver Signing. Он определяет, может ли операционная система устанавливать драйверы, не подписанные корпорацией Microsoft. Параметр может принимать следующие значения: • 2 – установка драйверов без цифровой подписи Microsoft запрещена; • 1 – при установке драйверов без цифровой подписи Microsoft будет выдаваться предупреждение; • 0 – установка драйверов без цифровой подписи Microsoft разрешена. Запрет и разрешение установки драйверов Последний набор параметров, влияющих на установку драйверов оборудования, имеет тип REG_DWORD и расположен в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions и ее подразделах. Эти параметры позволяют указать оборудование, установка которого на данный компьютер запрещена. Общие настройкиПроще всего изменить значения следующих параметров данной ветви реестра: • DenyRemovableDevices – если значение данного параметра равно 1, то будет запрещена возможность установки и обновления драйверов съемных устройств; • DenyUnspecified – при установке значения этого параметра равным 1 будет запрещена возможность установки и обновления всех драйверов устройств, установка которых явно не разрешена с помощью параметров ветви HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions; • AllowAdminInstall – если значение данного параметра равно 1, то пользователи с административными правами смогут устанавливать драйверы любого оборудования. По умолчанию параметры ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions также влияют и на пользователей с административными правами. Запрет установки оборудования на основе класса оборудованияЧтобы запретить либо разрешить установку драйверов оборудования, необходимо знать GUID-номер класса этого оборудования. Узнать его довольно просто – необходимо воспользоваться оснасткой Диспетчер устройств (консоль devmgmt.msc). На рис. 3.3 приведен пример окна, содержащего GUID-номер класса модема.  Рис. 3.3. Отображение GUID-номера класса устройства После того как вы узнали GUID-номер класса устройств, нужно воспользоваться одним из трех параметров REG_DWORD-типа. • Если вы хотите создать список устройств, установка которых будет разрешена для обычных пользователей, то необходимо присвоить параметру AllowUserDeviceClasses значение 1. После этого нужно создать ветвь HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\AllowUserDeviceClasses, а уже в ней – параметр REG_DWORD-типа, названный в честь GUID-номера класса оборудования, после чего присвоить этому параметру значение 1. • Если вы хотите создать список устройств, установка которых будет разрешена, даже если описанному выше параметру DenyUnspecified присвоено значение 1, то необходимо задать параметру AllowDeviceClasses значение 1. После этого нужно создать ветвь реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\AllowDeviceClasses, а уже в ней – параметр REG_DWORD-типа, названный в честь GUID-номера класса оборудования, после чего присвоить этому параметру значение 1. • Если же вы хотите создать список устройств, установка которых будет запрещена, то необходимо присвоить параметру DenyDeviceClasses значение 1. После этого нужно создать ветвь реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\DenyDeviceClasses, а уже в ней – параметр REG_DWORD-типа, названный в честь GUID-номера класса оборудования, после чего присвоить этому параметру значение 1. Запрет установки оборудования на основе идентификатора оборудованияВместо GUID-номера класса оборудования при определении разрешенного или запрещенного для установки оборудования можно использовать идентификатор устройств. Узнать его так же просто, как и GUID-номер класса оборудования, – необходимо воспользоваться оснасткой Диспетчер устройств (консоль devmgmt.msc). На рис. 3.4 приведен пример окна, содержащего идентификатор модема. Обратите внимание, что одному устройству может быть сопоставлено сразу несколько идентификаторов (как правило, это идентификаторы от более общего, например идентифицирующего только производителя устройства, к более конкретному, например также идентифицирующему само устройство).  Рис. 3.4. Отображение идентификатора устройства • Если вы хотите создать список устройств, установка которых будет разрешена, то необходимо присвоить параметру AllowDeviceIDs значение 1. После этого нужно создать ветвь реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\AllowDeviceIDs, а уже в ней – параметр REG_DWORD-типа, названный в честь идентификатора оборудования, после чего присвоить этому параметру значение 1. • Если же вы хотите создать список устройств, установка которых будет запрещена, то необходимо присвоить параметру DenyDeviceIDs значение 1. После этого нужно создать ветвь реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\DenyDeviceIDs, а уже в ней – параметр REG_DWORD-типа, названный в честь идентификатора оборудования, после чего присвоить этому параметру значение 1. Сообщение при установке запрещенного оборудованияНекоторые параметры находятся и в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\DeniedPolicy. Например, здесь можно найти параметры строкового типа SimpleText и DetailText. Значение первого из этих параметров определяет заголовок сообщения, отображаемого перед пользователем при попытке установки запрещенного оборудования. Второй же параметр определяет текст этого сообщения. Ниже представлен REG-файл (расположение на компакт-диске – Файлы реестра\Режимы\InstDriverNoMessage.reg), изменяющий сообщение. Доступ к съемным устройствам Кроме запрета на установку драйверов оборудования операционная система Windows Vista поддерживает запрет на подключение съемных устройств, для которых драйверы уже установлены. Например, запретить доступ пользователей к любому типу съемных устройств можно с помощью параметров REG_DWORD-типа Deny_All и AllowRemoteDASD, расположенных в ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\RemovableStorageDevices. Для этого параметру Deny_All достаточно присвоить значение 1, а параметру AllowRemoteDASD – значение 0. Первый параметр запрещает доступ к съемным устройствам для локальных пользователей, а второй – для удаленных. Если же необходимо запретить доступ к определенному типу съемных устройств, то следует воспользоваться одним из следующих подразделов ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\RemovableStorageDevices: • {53f56308-b6bf-11d0-94f2-00a0c91efb8b} – определяет съемные оптические приводы; • {53f56311-b6bf-11d0-94f2-00a0c91efb8b} – задает дисководы гибких дисков; • {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} – определяет съемные запоминающие устройства; • {53f5630b-b6bf-11d0-94f2-00a0c91efb8b} – задает ленточные накопители; • {6AC27878-A6FA-4155-BA85-F98F491D4F33} – определяет WPD-устройства; • {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} – задает WPD-устройства. В этих подразделах могут присутствовать два параметра REG_DWORD-типа: Deny_Read и Deny_Write. Если значение параметра Deny_Read равно 1, то чтение с соответствующего типа съемного носителя будет запрещено. Если же значение параметра Deny_Write равно 1, то будет запрещена запись на соответствующий тип съемного носителя. 3.7. Механизмы безопасности В Windows Vista многие механизмы безопасности операционной системы были существенным образом доработаны. Кроме того, также появились совершенно новые механизмы безопасности, работу которых можно настроить. О них, а также и о стандартных механизмах безопасности и пойдет речь в этом разделе. Механизм UAC Существует несколько возможностей настройки работы механизма UAC операционной системы Windows Vista. Все они основаны на использовании параметров REG_DWORD-типа ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. • ConsentPromptBehaviorAdmin – позволяет определить режим использования механизма UAC для пользователей, имеющих права администратора. Он может принимать следующие значения: – 0 – отключить механизм UAC; – 1 – для выполнения административных задач необходимо вводить пароль администратора; – 2 – для выполнения административных задач необходимо подтверждение. По умолчанию используется значение 2. • ConsentPromptBehaviorUser – дает возможность задать режим использования механизма UAC для пользователей, не имеющих прав администратора. Он может принимать следующие значения: – 0 – запрещать доступ к функциям, требующим административных привилегий; – 1 – для выполнения административных задач необходимо вводить пароль администратора. По умолчанию используется значение 1. • EnableInstallerDetection – если значение данного параметра равно 1, то при установке приложений, требующих прав администратора, будет автоматически отображаться окно UAC. • EnableLUA – при установке значения этого параметра равным 1 все администраторы будут работать в режиме одобрения администратором (отключение механизма UAC только для администраторов). • EnableSecureUIAPaths – если значение данного параметра равно 1, то повышение прав для запуска пользовательских приложений будет разрешено, если приложения установлены в безопасных местах. • EnableVirtualization – при установке значения этого параметра равным 0 будет запрещен механизм виртуальных файлов и реестра. • FilterAdministratorToken – если значение данного параметра равно 0, то встроенная учетная запись администратора не будет работать в режиме одобрения администратором. По умолчанию механизм UAC для встроенной учетной записи администратора отключен. • PromptOnSecureDesktop – если установить значение этого параметра равным 0, то при отображении окна UAC операционная система не будет переходить на использование безопасного Рабочего стола. • ValidateAdminCodeSignatures – если значение данного параметра равно 1, то возможность повышения прав запускаемой программы будет применяться только для подписанных и проверенных программ. Брандмауэр Windows Существует возможность ограничения работы стандартного брандмауэра операционной системы. В зависимости от профиля брандмауэра для этого используются параметры ветви реестра вида HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра», где профиль брандмауэра может быть равен следующим названиям подразделов: DomainProfile и StandardProfile. Основные настройкиОсновные настройки профиля брандмауэра хранятся в следующих параметрах REG_DWORD-типа ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»: • EnableFirewall – если значение данного параметра равно 0, то стандартный брандмауэр будет отключен для данного профиля; • DoNotAllowExceptions – при установке значения этого параметра равным 1 исключения не будут учитываться при работе брандмауэра для данного профиля; • DisableNotification – если значение данного параметра равно 1, то для данного профиля не будут отображаться уведомления о новых блокируемых программах; • DisableUnicastResponsesToMulticastBroadcast – при установке значения этого параметра равным 1 брандмауэр будет блокировать одноадресные ответы на многоадресные запросы, посланные вашим компьютером. Ведение файлов журналовКроме того, можно настроить параметры ведения файла журнала по работе брандмауэра. Для этого применяются следующие параметры ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\Logging: • LogFilePath – этот параметр строкового типа позволяет определить путь к файлу журнала брандмауэра; • LogDroppedPackets – если значение данного параметра REG_DWORD-типа равно 1, то в файл журнала брандмауэра будет заноситься информация об отброшенных пакетах; • LogSuccessfulConnections – если значение данного параметра REG_DWORD-типа равно 0, то информация об успешных подключениях не будет заноситься в файл журнала брандмауэра; • LogFileSize – значение данного параметра REG_DWORD-типа определяет максимальный возможный размер файла журнала (в килобайтах). Работа с ICMPМожно также определить пакеты протокола ICMP, которые брандмауэру будет разрешено принимать. Для этого применяются следующие параметры REG_DWORD-типа ветви HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\IcmpSettings: • AllowInboundEchoRequest – если значение данного параметра равно 0, то будут запрещены входящие эхо-запросы; • AllowInboundMaskRequest – при установке значения этого параметра равным 0 будут запрещены входящие запросы маски; • AllowInboundRouterRequest – если значение данного параметра равно 0, то будут запрещены входящие запросы маршрутизатора; • AllowInboundTimestampRequest – при установке значения этого параметра равным 0 будут запрещены входящие запросы штампа времени; • AllowOutboundDestinationUnreachable – если значение данного параметра равно 0, то будут запрещены ответы о недостижимости узла назначения; • AllowOutboundPacketTooBig – при установке значения этого параметра равным 0 будут запрещены слишком большие исходящие пакеты. • AllowOutboundParameterProblem – если значение данного параметра равно 0, то будут запрещены исходящие пакеты параметров проблем; • AllowOutboundSourceQuench – при установке значения этого параметра равным 0 будут запрещены исходящие пакеты гашения источника. • AllowOutboundTimeExceeded – если значение данного параметра равно 0, то будут запрещены исходящие пакеты истечения времени; • AllowRedirect – при установке значения этого параметра равным 0 будут запрещены пакеты перенаправления. Настройка программ-исключенийПоследний набор параметров позволяет определить программы и порты исключения, работа через которые не будет блокироваться стандартным брандмауэром. Например, можно определить, будут ли использоваться локальные списки программ и портов-исключений, после чего указать списки исключений, которые будут учитываться всегда. Программы.исключения. Чтобы запретить использование локальных программ-исключений, достаточно параметру REG_DWORD-типа AllowUserPrefMerge присвоить значение 0. Данный параметр расположен в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\AuthorizedApplications. После этого можно указать список программ-исключений, которые всегда будут учитываться брандмауэром Windows. Для этого достаточно воспользоваться параметрами строкового типа ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\AuthorizedApplications\List. Порты.исключения. Чтобы запретить использование локальных портов-исключений, достаточно параметру REG_DWORD-типа AllowUserPrefMerge присвоить значение 0. Параметр расположен в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\GloballyOpenPorts. После этого можно указать список портов-исключений, которые всегда будут учитываться брандмауэром Windows. Для этого достаточно воспользоваться параметрами строкового типа ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\GloballyOpenPorts\List. Службы.исключения. Существует возможность запретить или разрешить работу в сети некоторых стандартных служб операционной системы. Для этого воспользуйтесь параметром REG_DWORD-типа Enabled. Если значение данного параметра равно 1, то работа соответствующей службы в сети будет разрешена. Данный параметр может находиться в следующих ветвях реестра: • HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\Services\FileAndPrint – определяет разрешения входящего доступа для службы файлов и принтеров (порты UDP 137 и 138, и порты TCP 139 и 445); • HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\RemoteAdminSettings – задает разрешения входящего доступа для службы удаленного администрирования данного компьютера с помощью WMI (порты TCP 135 и 445); • HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\Services\UPnPFramework – определяет разрешения входящего доступа для протокола UPnP (порты TCP 2869 и UDP 1900); • HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\«профиль брандмауэра»\Services\RemoteDesktop – задает разрешения входящего доступа для службы удаленного управления Рабочим столом данного компьютера (порты TCP 3389). Во всех описанных выше ветвях реестра может находиться параметр строкового типа RemoteAddresses. Он позволяет указать конкретные IP-адреса компьютеров (через запятую), которым разрешено взаимодействовать с соответствующей службой. Настройка шифрования EFS Если вы уже заглядывали в окно Дополнительные атрибуты для какого-либо файла (отображается после нажатия кнопки Другие, расположенной на вкладке Общие окна Свойства файла или папки), то, наверное, уже заметили флажок Шифровать содержимое для защиты данных. С помощью данного флажка можно зашифровать файл или целую папку на основе шифрующей файловой системы EFS. Существует возможность блокирования флажка Шифровать содержимое для защиты данных для определенного пользователя (рис. 3.5). Для этого достаточно присвоить параметру REG_DWORD-типа NoEncryption значение 1. Параметр расположен в ветви реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer.  Рис. 3.5. Блокирование флажка Шифровать содержимое для защиты данных Соответствующий REG-файл представлен ниже (расположение на компакт-диске – Файлы реестра\Интерфейс\InterNoEncrypt.reg).

Можно также полностью отключить шифрованную файловую систему EFS. Для этого нужно параметру REG_DWORD-типа NtfsDisableEncryption присвоить значение 1. Он расположен в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem. Если вы пытаетесь переместить незашифрованный файл или папку в зашифрованную папку, то операционная система автоматически начнет шифрование незашифрованных данных. Существует возможность отключить такое поведение операционной системы (в этом случае перемещаемые в зашифрованную папку данные автоматически шифроваться не будут). Для этого нужно присвоить значение 1 параметру REG_DWORD-типа NoEncryptOnMove. Он расположен в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer. Как только вы зашифровали файл или папку, название зашифрованного объекта изменит свой цвет – по умолчанию название зашифрованных файлов и папок становится зеленым (а название сжатых файлов и папок – синим). Можно изменить цвет названия для зашифрованных и сжатых файлов. Для этого нужно воспользоваться параметрами REG_BINARY-типа, расположенными в ветви HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer. Они имеют следующий формат: 0хR 0хG 0хB 00, где 0хR представляет красную компоненту, 0хG – зеленую, а 0хB – синюю: • AltColor – определяет цвет названия сжатых файлов; • AltEncryptionColor – задает цвет названия зашифрованных файлов. Ниже приведен текст REG-файла (расположение на компакт-диске – Файлы реестра\Интерфейс\ColorEncryptCompres.reg), который изменяет цвет сжатых файлов на красный, а цвет шифрованных файлов на оранжевый.

Есть еще одна возможность, связанная с шифрованной файловой системой EFS. Это возможность шифрования содержимого файла подкачки при выключении компьютера. Для этого нужно присвоить значение 1 параметру REG_DWORD-типа NtfsEncryptPagingFile. Он расположен в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem. Ограничения системных компонентов Диспетчер задачПри нажатии сочетания клавиш Ctrl+Shift+Esc на экран выводится окно Диспетчер задач Windows. Иногда бывает полезно запретить пользователям работу в данном окне, например чтобы исключить неквалифицированное вмешательство. Для этого в разделе реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System следует создать REG_DWORD-параметр DisableTaskMgr и присвоить ему значение 1 (если подраздел System отсутствует по указанному пути, то его следует создать самостоятельно). Соответствующий REG-файл будет выглядеть следующим образом (расположение на компакт-диске – Файлы реестра\Режимы\DisableTaskMgr.reg):

Теперь при нажатии сочетания клавиш Ctrl+Shift+Esc ничего происходить не будет. После удаления параметра DisableTaskMgr из реестра либо присвоения ему значения 0 доступ к окну Диспетчер задач вновь будет открыт. Все изменения вступают в силу без перезагрузки компьютера. Запрет редактирования реестраПри необходимости можно запретить пользователям работу в Редакторе реестра. Для этого в разделе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System следует создать REG_DWORD-параметр DisableRegistryTools и присвоить ему значение 1. Соответствующий REG-файл будет выглядеть следующим образом (расположение на компакт-диске – Файлы реестра\Режимы\DisableRegistryTools.reg):

После внесения указанных изменений и последующей перезагрузки компьютера запустить Редактор реестра будет нельзя. Будет также блокирована возможность запускать REG-файлы, так как они являются частью программы Редактор реестра. Однако будет разрешено использование сервера сценариев Windows, INF-файлов либо специально разработанных утилит для изменения параметров реестра. Чтобы вновь открыть доступ к Редактору реестра, необходимо удалить параметр DisableRegistryTools из реестра либо присвоить ему значение 0, после чего перезагрузить компьютер. Запрет отображения суперскрытых файловСуперскрытыми называются файлы, для которых одновременно установлены атрибуты Скрытый и Системный. По умолчанию они не отображаются, однако вы можете отобразить их с помощью флажка Скрывать защищенные системные файлы списка Дополнительные параметры, расположенного на вкладке Вид окна Свойства папки. Можно запретить отображение суперскрытых файлов и удалить флажок Скрывать защищенные системные файлы. Для этого нужно параметру REG_DWORD-типа DontShowSuperHidden присвоить значение 1. Он расположен в ветви реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer. 3.8. Системные механизмы Теперь уделим несколько часов изучению настроек системных механизмов операционной системы. Механизм предвыборки Механизм предвыборки позволяет ускорить загрузку часто используемых при работе пользователя в операционной системе программ. Это достигается предварительным помещением в оперативную память данных таких программ. При этом механизм предвыборки основан не только на определении часто используемых программ, но и на определении графика запуска этих программ (день и время запуска). Другими словами, он позволяет подгружать в оперативную память те или иные данные в зависимости от текущего дня недели и времени. Основные настройки механизма предвыборки находятся в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management\PrefetchParameters. • EnablePrefetcher – значение данного параметра REG_DWORD-типа позволяет определить, будет ли использоваться механизм предвыборки WindowsXP. – 0 – механизм предвыборки WindowsXP отключен. – 1 – включен во время работы операционной системы. При этом механизм предвыборки выполняет мониторинг обращений программы к файлу метаданных MFT в течение десяти секунд с момента запуска программы и сохраняет полученную информацию в файлы вида «программа»-«хэш строки пути к файлу».pf каталога %systemroot%\Prefetch. – 2 – включен во время запуска операционной системы. При этом механизм предвыборки выполняет мониторинг обращений к файлу метаданных MFT либо в течение 30 секунд после запуска оболочки, либо в течение 60 секунд после инициализации всех служб, либо через 120 секунд после входа пользователя в систему (в зависимости от того, какой из этих трех интервалов истечет первым). Все полученные данные механизм предвыборки заносит в файл NTOSBOOT-B00DFAAD.pf каталога %systemroot%\Prefetch. – 3 – включен и во время работы операционной системы, и во время ее запуска. • EnableSuperfetch – если значение данного параметра REG_DWORD-типа равно 1, то также будет включен новый механизм предвыборки Windows Vista. • HostingAppList – этот параметр строкового типа определяет список программ, которые считаются хостами для других процессов. Имя файла хоста в каталоге %systemroot%\Prefetch формируется способом, отличным от способа создания имени файла для обычных программ («программа»-«хэш строки пути к файлу».pf). При формировании имени файла хоста к нему также добавляется хэш параметров запуска хоста. Гибридные жесткие диски Гибридный жесткий диск представляет собой обычный жесткий диск, который также содержит определенный объем флэш-памяти. Флэш-память предназначена для временного хранения часто используемых данных. Если вы обладатель гибридного жесткого диска, то сможете более тонко настроить возможности его работы с помощью параметров REG_DWORD-типа, которые расположены в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NvCache. • OptimizeBootAndResume – позволяет запретить использование флэш-памяти гибридного жесткого диска для ускорения загрузки компьютера и выхода из спящего режима. Для этого данному параметру нужно присвоить значение 0. • EnablePowerModeState – дает возможность запретить использование флэш-памяти гибридного жесткого диска для хранения используемых данных (вместо жесткого диска) при переходе в спящий режим или режим сна. Для этого данному параметру нужно присвоить значение 0. • EnableNvCache – позволяет полностью запретить использование флэш-памяти гибридного жесткого диска. Для этого данному параметру нужно присвоить значение 0. • EnableSolidStateMode – дает возможность запретить использование флэш-памяти гибридного жесткого диска для хранения часто применяемых при работе операционной системы данных (например, метаданных файловой системы и реестра). Для этого данному параметру нужно присвоить значение 0. Служба восстановления системы Как и предыдущие операционные системы семейства Windows, Windows Vista поддерживает механизм создания и восстановления точек отката. Основным способом работы с ним является вкладка Защита системы окна Свойства системы. Существует возможность скрытия данной вкладки. Для этого достаточно присвоить значение 1 параметру REG_DWORD-типа DisableConfig (или параметру DisableSR). Эти параметры находятся в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\SystemRestore. Можно также настроить некоторые параметры работы механизма восстановления системы. Для этого применяются параметры REG_DWORD-типа ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRestore. • RPGlobalInterval – определяет интервал (в секундах) создания точек восстановления. По умолчанию интервал равен 24 часам. • RPLifeInterval – задает время хранения (в секундах) созданных точек восстановления. • DiskPercent – находится в подразделе cfg ветви реестра. Параметр определяет процент места на разделах диска, используемый механизмом восстановления системы. Отчеты об ошибках В операционной системе Windows Vista реализован новый механизм отчетов об ошибках. Теперь ограничить и настроить его работу можно с помощью следующих параметров, расположенных в ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Windows Error Reporting. Если не сказано иное, параметр имеет REG_DWORD-тип. • LoggingDisabled – если значение данного параметра равно 1, то будет запрещено ведение журнала ошибок. • DontSendAdditionalData – при установке значения этого параметра равным 1 будет запрещена передача любых дополнительных данных о возникшей ошибке. • MaxArchiveCount – определяет максимальное количество отчетов об ошибках, которые могут находиться в хранилище. • ConfigureArchive – указывает данные, которые будут помещаться в хранилище ошибок. Он может принимать следующие значения: – 1 – помещать только параметры возникшей ошибки; – 2 – помещать все возможные данные об ошибке. • CorporateWerPortNumber – задает номер порта, используемого для передачи данных на сервер обработки отчетов об ошибках. • CorporateWerServer – имеет строковый тип и определяет сервер, на который будут передаваться отчеты об ошибках. • CorporateWerUseSSL – если значение данного параметра равно 1, то при передаче отчетов об ошибках будет использоваться протокол SSL. • ForceQueue – определяет механизм поиска исправлений для возникших ошибок. Он может принимать следующие значения: – 2 – проверять исправления может только администратор; – 1 – проверять исправления могут обычные пользователи; – 0 – проверка исправлений выполняется автоматически. • MaxQueueCount – задает максимально возможное количество отчетов об ошибках в очереди. • QueuePesterInterval – определяет интервал (в днях) автоматической проверки исправлений для ошибок, находящихся в очереди. • Disabled – если значение данного параметра равно 1, то будет отключена возможность хранения и отправки отчетов об ошибках. Автоматическая выгрузка DLL-файлов С помощью реестра можно включить автоматическую выгрузку DLL-файлов. Ее целесообразность обусловлена тем, что интервал времени, через который оболочка Windows выгружает неиспользуемые DLL-файлы, может быть достаточно большим (например, при отладке программ).

Чтобы включить режим автоматической выгрузки DLL-файлов, необходимо в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer создать строковый параметр AlwaysUnloadDLL и присвоить ему значение 1. Соответствующий REG-файл будет выглядеть следующим образом (расположение на компакт-диске – Файлы реестра\Режимы\AlwaysUnloadDLL.reg):

После внесения в реестр указанных изменений и последующей перезагрузки компьютера будет включен режим автоматической выгрузки всех DLL-файлов (в том числе и неиспользуемых). Автозапуск компакт-дисков По умолчанию операционная система Windows Vista при обнаружении на вставленном компакт-диске файла autorun.inf задает пользователю вопрос, нужно ли этот файл выполнять. С помощью реестра можно полностью отключить возможности выполнения файла autorun.inf. Для этого необходимо в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cdrom присвоить параметру AutoRun значение 0. Ниже приведен текст соответствующего REG-файла (расположение на компакт-диске – Файлы реестра\Режимы\AutoRun.reg).

После внесения в реестр указанных изменений режим автозапуска компакт-дисков будет отключен. Для его включения необходимо присвоить параметру AutoRun значение 1. Все изменения вступают в силу после перезагрузки компьютера. Для отключения автозапуска компакт-дисков можно также воспользоваться параметром AutoRunAlwaysDisable, который расположен в той же ветви реестра, но имеет тип REG_MULTI_SZ. Он содержит список названий приводов, для которых автозапуск будет отключен. Еще одной возможностью запрета автоматического запуска файла autorun.inf является использование ветви реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer. В ней могут присутствовать два следующих параметра REG_DWORD-типа. • NoDriveTypeAutoRun – если значение данного параметра равно 0хb5, то автоматический запуск файла autorun.inf будет запрещен для компакт-дисков и иных съемных носителей. Этому параметру можно присвоить значение 0хff. В этом случае автоматический запуск файла autorun.inf будет запрещен для всех устройств. • NoAutorun – если значение этого параметра равно 1, то автоматический запуск файла autorun.inf будет отключен для всех устройств. Параметру можно присвоить значение 2. В этом случае содержимое файла autorun.inf будет автоматически выполняться при запуске компакт-диска. Файл подкачки Характерной особенностью файла подкачки является то, что после завершения текущего сеанса работы на компьютере в нем может сохраняться различного рода конфиденциальная информация (пароли к ресурсам и т. п.). По этой причине иногда целесообразно очищать файл подкачки после окончания работы. Для решения данной задачи следует в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\Memory Management присвоить REG_DWORD-параметру ClearPageFileAtShutdown значение 1. Ниже приведен текст соответствующего REG-файла (расположение на компакт-диске – Файлы реестра\Режимы\ClearPageFileAtShutdown.reg).

После внесения в реестр указанных изменений файл подкачки будет автоматически очищаться по окончании каждого сеанса работы. Чтобы вернуться в исходное состояние, необходимо параметру ClearPageFileAtShutdown присвоить значение 0. Все изменения вступают в силу только после перезагрузки компьютера. Не является секретом тот факт, что все запущенные системные драйверы и пользовательские коды, которые не помещаются в памяти, по умолчанию сбрасываются в файл подкачки на диске. Однако при наличии большого объема памяти данный режим можно отключить. Для этого необходимо в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\Memory Management присвоить REG_DWORD-параметру DisablePagingExecutive значение 1. Соответствующий REG-файл будет выглядеть следующим образом (расположение на компакт-диске – Файлы реестра\Режимы\DisablePagingExecutive.reg):

После внесения в реестр указанных изменений соответствующие данные на диске сохраняться не будут. Для возврата к первоначальному состоянию необходимо параметру DisablePagingExecutive присвоить значение 0. Чтобы изменения вступили в силу, требуется перезагрузка компьютера. Время ожидания перед проверкой диска При запуске операционной системы после некорректного завершения ее работы (внезапное отключение электропитания, аппаратные сбои и т. п.) включается режим автоматической проверки дисков. Однако такая проверка начинается не сразу, а по истечении некоторого времени, величину которого Windows Vista показывает на экране перед началом проверки (отображается фраза Проверка начнется через … секунд). Возможности реестра позволяют изменять время ожидания перед началом проверки. Для этого в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager необходимо создать REG_DWORD-параметр AutoChkTimeOut, значением которого является величина промежутка времени, выраженная в секундах. Можно вообще запретить проверку. Для этого нужно использовать параметр BootExecute, который расположен в приведенной выше ветви реестра и имеет тип REG_MULTI_SZ. Данный параметр содержит названия программ и команд, которые будут запускаться перед инициализацией операционной системы. Чтобы исключить запуск проверки диска, нужно удалить из значения этого параметра строку autocheck autochk *. Запуск программы под чужим именем С помощью реестра можно выполнить интересный трюк, который позволяет запускать программы под чужим именем. Например, в окне Запуск программы (Пуск > Выполнить) вводим Pinball (известная многим игра), но после нажатия кнопки OK открывается нечто совершенно иное, например WinRAR. Для этого необходимо произвести соответствующую настройку в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths. В качестве подразделов выступают названия программ. Чтобы получить описанный выше эффект, необходимо в подразделе pinball.exe изменить значение строкового параметра (По умолчанию), введя в качестве его значения путь к файлу запуска программы WinRAR. Ниже приведен текст соответствующего REG-файла (расположение на компакт-диске – Файлы реестра\Режимы\AppPaths.reg).

Теперь, если вы введете в окне Запуск программы название Pinball, после нажатия кнопки OK запустится архиватор WinRAR. Изменения вступают в силу без перезагрузки компьютера.

Можно воспользоваться другим трюком. Благодаря ему можно определить программу, с помощью которой будут открываться файлы с соответствующим расширением. Для реализации этого трюка понадобятся подразделы ветви HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts. Например, чтобы сказать системе, что файлы с расширением LOG должны открываться не с помощью Блокнота, а, допустим, с использованием Microsoft Word, нужно в подразделе .LOG данной ветви реестра создать параметр строкового типа Application и присвоить ему значение winword.exe. 3.9. Способы загрузки программ при входе Рассмотрим разделы реестра, которые используются для запуска программ и библиотек при входе пользователя в систему. Кроме того, здесь будут описаны и другие параметры, которые могут находиться в этих ветвях. Программы, запускаемые процессом WINLOGON.EXE Ветвь HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\ CurrentVersion\Winlogon используется диалогом входа пользователя в систему (программой WINLOGON.EXE) для хранения параметров реестра, влияющих на ее функционирование. Она может содержать следующие параметры. • System – данный параметр строкового типа используется для запуска процессов с правами системы при входе пользователя в систему. При этом запускаемые с помощью этого параметра процессы указываются через запятую (то есть, используя этот параметр, можно запускать сразу несколько процессов). По умолчанию данный параметр ничему не равен, поэтому, если вы заметили в нем какое-нибудь значение, обратите на это внимание и постарайтесь выяснить, из-за чего так получилось.

• Userinit – этот строковый параметр применяется для определения списка программ, используемых в качестве начальных процессов оболочки (запускаются процессом lsass.exe при входе в систему и настраивают пользовательские параметры, после чего запускают оболочку пользователя). По умолчанию значение данного параметра равно %systemroot%\system32\userinit.exe. • VmApplet – данный строковый параметр определяет набор процессов (пишутся через запятую), которые WINLOGON будет запускать для настройки параметров виртуальной памяти. По умолчанию этот параметр содержит лишь строку rundll32 shell32, Control_RunDLL "sysdm.cpl". • Taskman – позволяет переопределить программу, используемую в качестве Диспетчера задач. • Shell – это, наверное, самый главный параметр, применяемый программой WINLOGON. Именно этот параметр строкового типа указывает на программу оболочки (по умолчанию EXPLORER.EXE), которая будет загружаться для данного пользователя. В данном параметре также можно указать несколько запускаемых при входе пользователя программ, перечислив их через запятую.